Los avances en las tecnologías de almacenamiento ponen a nuestra disposición dispositivos cada vez más pequeños y con capacidades crecientes en términos de volumen de datos. Esto a su vez hace posible que alguien pueda llevarse una copia completa o parcial de su base de datos obtenida por ejemplo a través de:

- Acceso directo a los archivos en el sistema operativo y/o ASM

- Acceso lógico a través de las aplicaciones

- Acceso a respaldos físicos y/o lógicos en disco o cinta

- Acceso a sistemas con bajo nivel de seguridad, TEST, QA, Preproducción, etc.

Riesgos y vulnerabilidades

- No contar con comunicación encriptada y verificación de datos desde y hacia las apps: Captura de información sensible de clientes y/o usuarios / Repetición y/o modificación de transacciones.

- No contar con redacción de datos sensibles a nivel aplicativo permite exponer dichos datos en cualquier terminal, por ejemplo en un centro de toma de pedidos.

- La inyección SQL es una vulnerabilidad muy común, se produce cuando se inserta o «inyecta» código SQL invasor dentro del código SQL programado, esto puede ocurrir por ejemplo cuando se ejecutan sentencias SQL construidas dinámicamente por un programa.

- Los ambientes no productivos son blancos de potenciales ataques, ya que generalmente contienen copias de los datos de producción y muchos menos controles de acceso.

- Compartir datos con terceros en donde se pierde el control de acceso, requiere algún mecanismo que permita proteger los datos sensibles de sus usuarios/clientes, números de tarjetas de crédito, etc.

- Riesgos al no contar con una solución de auditoría integrada y con alertas en línea: No hay posibilidad de respuesta inmediata frente a ataques a la base de datos / Podría estar incumpliendo alguna norma de acceso a datos sensibles sin siquiera saberlo.

- Al no contar con encriptación de datos sensibles en reposo, se corre el riesgo de alguien pueda copiar esos datos vía acceso directo a los discos, con mecanismos de bajo nivel, para luego montarlos en otro lugar.

- Otra consecuencia del caso anterior, es que toda copia estática de los datos no protegidos será también vulnerable: archivos de export, respaldos completos y/o parciales, en disco, cinta, etc.

- Al no contar con separación de roles, se corre el riesgo de tener algunas super cuentas con privilegios de acceso a grandes porciones de los datos y/o a multiples funcionalidades críticas al funcionamiento de los sistemas.

Soluciones de mitigación

Audit Vault and Database Firewall (AVDF)

- Audit Vault

- Database Firewall

Data Masking and Subsetting Pack

- Advanced Security Options

- Transparent Data Encryption (TDE)

- Data Redaction

Oracle Database Vault

Oracle Secure Backup

Oracle Network Encryption and Data Integrity

Audit Vault y Database Firewall (ADVF)

Audit Vault

Herramienta externa a la base de datos orientada a consolidar la auditoría de todos los sistemas de bases de datos Oracle, SQL Server, SAP Sybase, etc. Permite automatizar los procesos de captura, monitoreo y reportes de la información de auditoría.

Database Firewall

Constituye la primera línea de defensa, ya que provee monitoreo en tiempo real de la actividad de la base de datos sobre la red. Basado en la gramática de las sentencias SQL, permite bloquear transacciones no autorizadas, evitando que ataques internos y externos alcancen las bases de datos Oracle, SQL Server, DB2, SAP Sybase, entre otras.

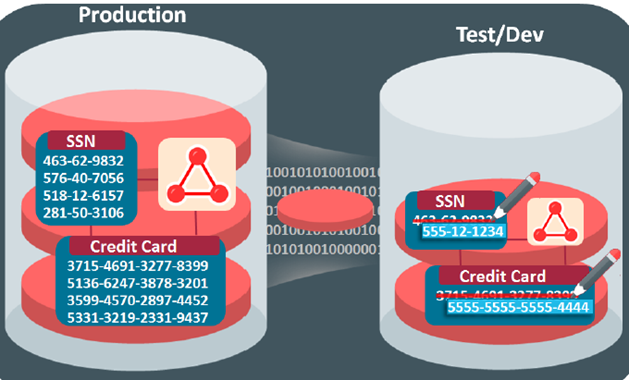

Data Masking and Subsetting Pack

- A través de la consolla de Oracle Cloud Control, el paquete Data Masking & Sub Setting permite reemplazar los datos sensibles originales con datos ficticios que comparten las mismas propiedades

- De esta forma se puede automatizar de manera segura el provisionamiento de ambientes no productivos (Test, QA, Desarrollo, etc)

- De igual forma compartir estos datos con terceros, de forma ágil y segura.

Advanced Security Options

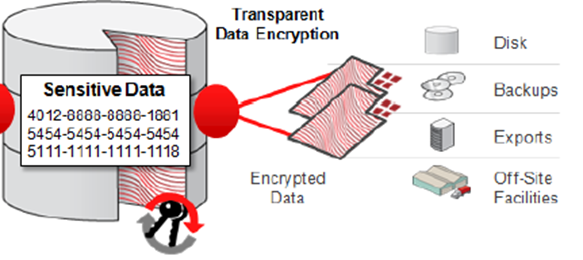

Transparent Data Encryption (TDE)

Mantiene los datos encriptados en disco garantizando acceso transparente desde las aplicaciones, además se integra con RMAN para mantener los mismos datos encriptados en los respaldos.

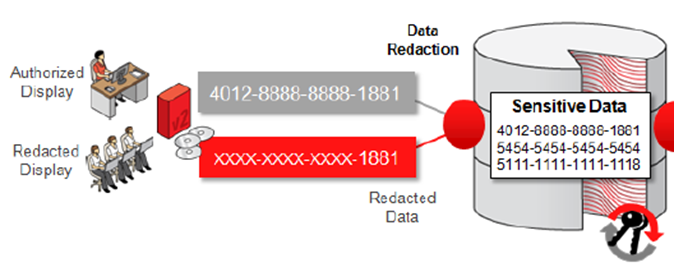

Data Redaction

Redacción de datos On the Fly, para limitar la exposición de datos sensibles a nivel de aplicación

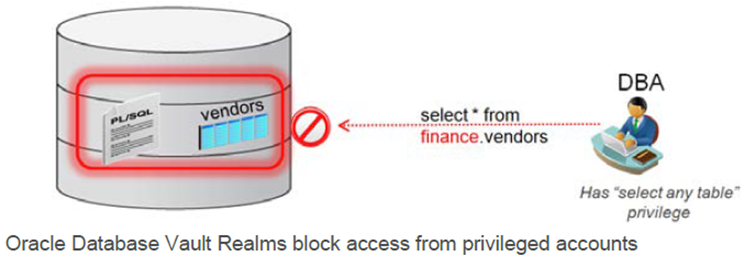

Oracle Database Vault

- Agrega una serie de controles preventivos que bloquean el acceso de los usuarios privilegiados y DBA’s a los datos sensibles.

- Permite crear políticas de protección específicas para aplicaciones empresariales como SAP, EBS y otras.

- Securitiza ambientes de bases de datos ya existentes de forma transparente, eliminando el costo y tiempo que significa hacer cambios en las aplicaciones.

Oracle Secure Backup

Herramienta centralizada de administración de respaldos de archivos heterogéneos y base de datos Oracle a disco, cinta y nube. Provee funcionalidades avanzadas de respaldo y recuperación, se integra con RMAN, permite respaldos encriptados, etc.

Oracle Network Encryption and Data Integrity

- Permite la comunicación end to end de forma segura eliminando las preocupaciones acerca de la seguridad en las redes intermedias, aun cuando estas sean públicas.

- El uso de estas funcionalidades permite asegurar que solamente las partes autorizadas tendrán acceso a la información y también que dicha información es transmitida de forma inalterada.

- Ambas funcionalidades formaban parte del Advanced Security Options (ASO), sin embargo a partir de 11gR2 pasan a ser de carácter gratuito.

Deje su Proyecto en Nuestras Manos

Para cada una de las soluciones presentadas, Datactiva cuenta con expertos en:

- Asesoría y venta de licencias y/o suscripciones cloud

- Diseño e implementación

- Administración y soporte

- Capacitación oficial Oracle University

Escríbanos a comercial@datactiva.cl y solicite una cotización, presentación y/o demo.

Standards Internacionales y Referencias

Standards Internacionales

- Health Insurance Portability and Accountability Act (HIPAA)

- European Union General Data Protection Regulation (EU GDPR)

- Payment Card Industry Data Security Standard (PCI-DSS)

Referencias

- Securing the Oracle Database, A Technical Primer (Third Edition)

- Overview and Configuration of Oracle Network Encryption (Doc ID 76629.1)

Realizado por César Sáez León

- Gerente General Datactiva Group

- Relator Oracle University desde 2001

- Oracle Database Administrator Certified Professional

- Oracle Certified Expert RAC Administrator

- Oracle GoldenGate Certified Specialist

- Oracle Certified Expert Database Performance Tuning

- Miembro Directiva ChiLean Oracle Users Group